mifare classic tool是一款专为安卓平台设计的高效、轻量级NFC读写工具。该软件主要针对广泛使用的MIFARE Classic系列射频芯片(如MIFARE Classic 1K/4K)进行底层数据交互,是安全研究人员、硬件爱好者以及门禁系统维护人员进行卡片分析、数据备份和密钥测试的必备利器。作为一款专为安卓平台设计的高效、轻量级NFC读写工具,凭借其强大的密钥破解能力和直观的操作逻辑,已成为安全测试人员、智能卡爱好者及门禁系统运维人员手中不可或缺的实用工具。

软件特色

1、极度轻量化:安装包体积小巧,启动速度极快,几乎不占用系统资源,无需复杂注册即可直接使用。

2、原生NFC支持:深度调用安卓设备硬件NFC模块,无需外接读卡器,贴近即读,响应灵敏。

3、开源与免费:作为开源软件,代码透明可信赖,且完全免费,无内置广告干扰。

4、高度专注:专精于MIFARE Classic协议,不夹杂其他冗余的卡片类型功能,操作界面纯粹简洁。

软件亮点

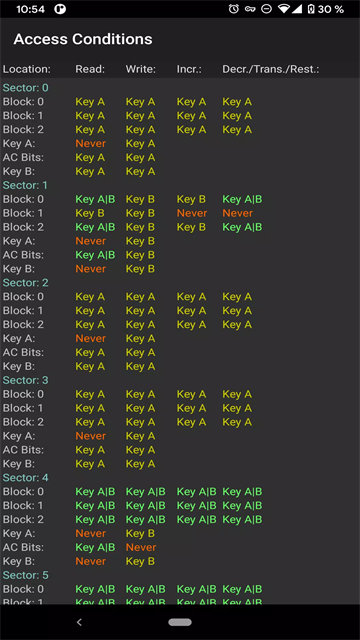

嵌套攻击(Nested Attack):这是MCT最核心的突破性功能。即使只掌握卡片任意一个扇区的密钥,利用MIFARE Classic协议的加密漏洞,即可快速推导出其余所有扇区的密钥,大幅降低全卡破解难度。

密钥字典管理:内置上万组常用默认密钥库,支持用户自行导入密钥字典文件。一键启动“批量测试密钥”,自动轮询尝试解锁各个扇区。

全卡数据克隆:完整读取卡片后,可生成包含全部扇区数据的二进制转储文件,并支持将数据写入可复写的空白卡片(如UID卡、CUID卡),实现精准复制。

软件优势

低门槛、高便捷:无需昂贵专业的PC端嗅探设备,仅需一部配备NFC功能的安卓手机,即可完成从密钥破解、数据读取到卡片写入的全流程操作。

数据完整性保障:支持读取包括厂商块在内的全部16个扇区(针对1K卡),完整备份卡片底层结构,避免数据遗漏。

兼容性广泛:对华为、小米、三星等主流品牌手机的NFC模块适配良好,运行稳定,较少出现不兼容或读卡失败的情况。

使用方法

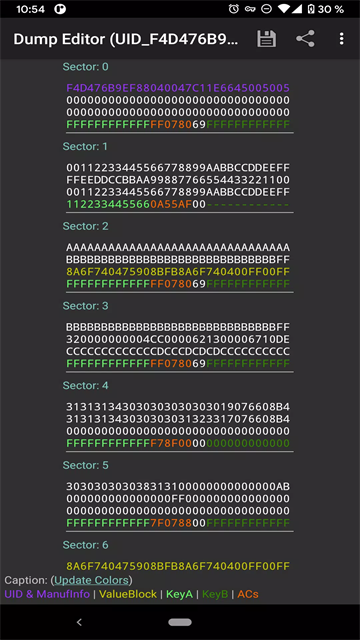

众所周知现在大多数手机的NFC功能都可以模拟门禁卡,非常方便,但也可能是因为安全需要,现在好多加密卡是不能模拟的。这些加密卡一般都是饭卡门禁一体的那种卡片,而门禁一般读取id卡片的0扇区里面的id卡号。所我们以要用nfc模拟加密门禁的思路就是,把现有卡片的数据读出,然后把0扇区的数据写入新的白卡中,然后用模拟门禁卡功能模拟卡片。mct使用方法nfc的模拟步骤如下:

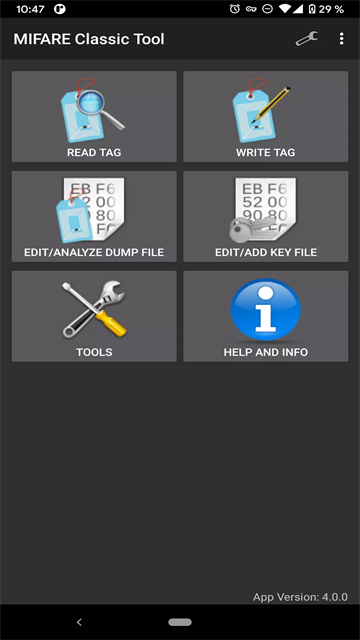

1、启动MCT软件,如图一,点选“读标签”选项。

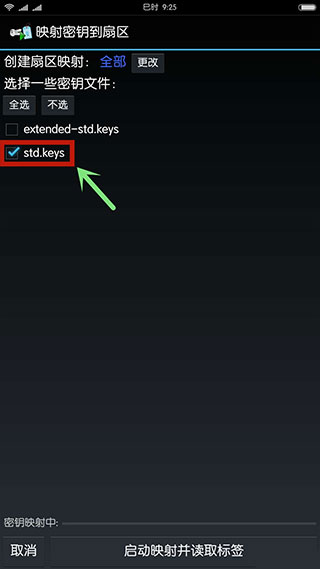

2、勾选“std.keys”选项。

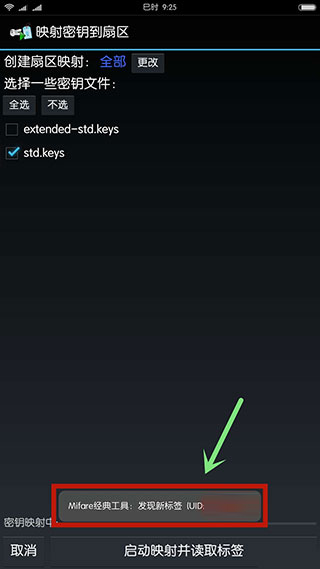

3、用MCT读取加密门禁卡,下方出现“发现新标签(UID:……)”。

4、点击软件最下方“启动映射并读取标签”按钮。

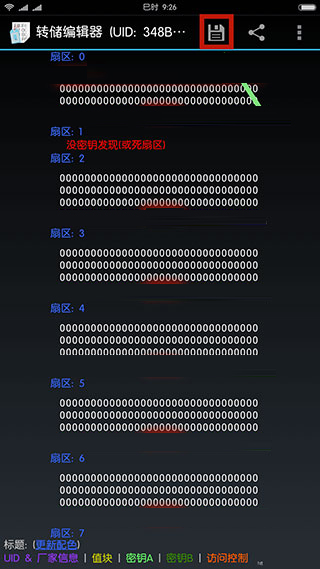

5、映射读取标签后,点选软件右上方“储存”图标。

6、软件出现“保存转储“选项,个人可依自身习惯是否修改名称,然后点击”保存”按钮保存标签。

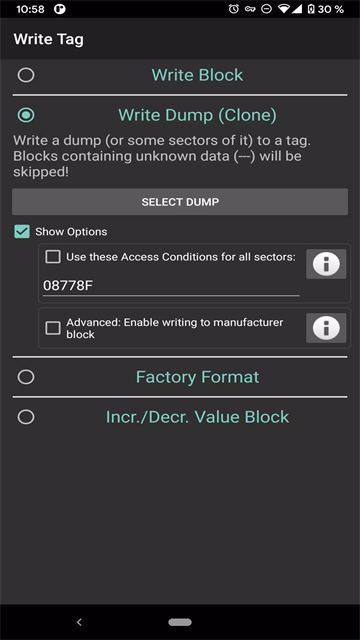

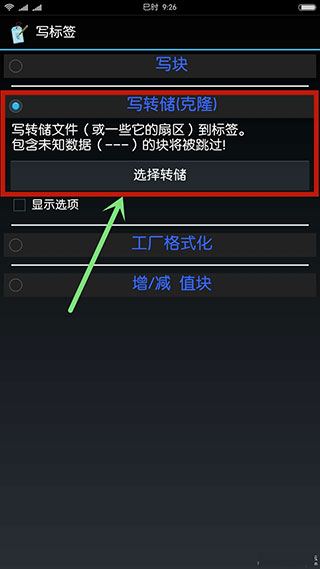

7、回到软件主界面,点选“写标签”选项。

8、点选“写转储(克隆)”选项,并执行“选择转储”操作。

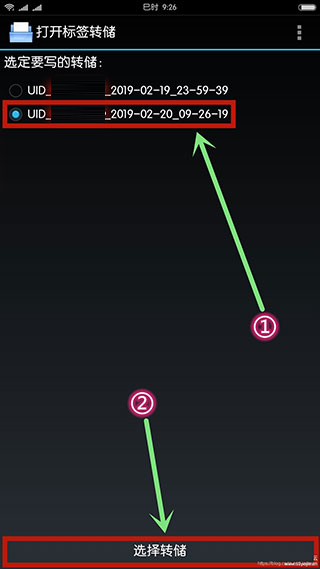

9、勾选刚刚保存的标签,选择后点击软件最下方“选择转储”进行下一步操作(须注意的是,此时需将CUID空白卡至于手机NFC感应区)。

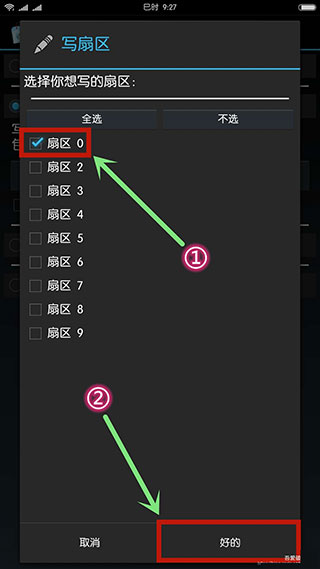

10、只勾选刚刚“扇区0”数据,然后点击软件最下方“好的”进行最终写入模拟操作。

OK,以上就模拟完成了。